En hommage au cardinal Richelieu, la DGSE a lancé un curieux défi

On peut faire remonter l’histoire des codes secrets jusqu’à l’Antiquité… Ainsi, le premier traité de cryptanalyse a été écrit au IXe siècle par le savant arabe Al-Kindi. Mais c’est vers la fin du Moyen-Âge que des méthodes de chiffrement particulièrement élaborées firent leur apparition, comme celle mise au point par Gabriele de Lavinde, le secrétaire du Pape qui élabora le « Nomenclateur » en 1379.

Au XVIe siècle, Jean Trithème écrivit Polygraphiæ, le premier livre imprimé traitant de cryptologie et dans lequel il posa les bases de la stéganographie, c’est à dire un procédé consistant à cacher un message dans un groupe de mots, comme un poème, ainsi que d’une technique de chiffrement par substitution polyalphabétique, laquelle inspira le diplomate français Blaise de Vigenère.

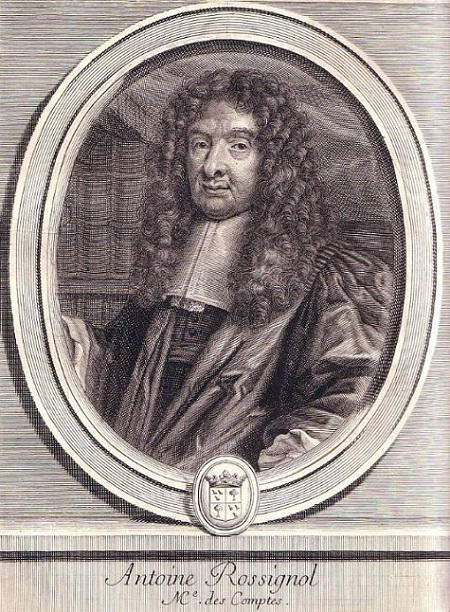

Ce dernier développa une technique, appelée « chiffrement de Vigenère », qui ne sera « cassée » qu’en 1854, soit un peu moins de trois siècles plus tard. Cependant, du moins en France, l’usage de ces méthodes ne sera en quelque sorte institutionnalisé qu’au XVIIe siècle, sous l’impulsion du cardinal de Richelieu, adepte de la grille de Cardan pour sa correspondance privée et officielle, mais aussi et surtout de celle d’Antoine Rossignol.

Lors du siège de La Rochelle, ce mathématicien parvint à « casser » le code qu’utilisaient les Huguenots [protestants], ce qui permit aux prince de Condé, qui commandait l’armée royale, d’avoir une idée précise de la situation derrière les murs de la ville… et donc d’obtenir une capitulation sans condition. Ce « fait d’arme » fit qu’Antoine Rossignol fut mis au service du cardinal de Richelieu… ainsi qu’à celui de son successeur, le cardinal Mazarin.

Par la suite, il contribua, avec ses fils, à la création du « cabinet du secret des postes » [le « cabinet noir » de Louis XIV] et s’attacha à l’élaborer le « Grand Chiffre » – réputé incassable – pour la correspondance exigeant au haut degré de confidentialité et le « Petit Chiffre », pour les messages plus anodins. Ces méthodes tombèrent en désuétude avec la disparition du mathématicien.

Pourtant, ce n’est pas à Antoine Rossignol que la Direction générale de la sécurité extérieure [DGSE] a pensé pour lancer un défi portant sur le chiffrement, la cryptanalyse, la stéganographie, la programmation et à la sécurité informatique… Mais au cardinal Richelieu.

« La DGSE, a lancé son challenge sur le thème de Richelieu. Ce cardinal a, entre autre, participé à la naissance de la cryptanalyse des messages en France… Nous nous appuyons donc sur l’histoire pour vous challenger! », affirme-t-elle.

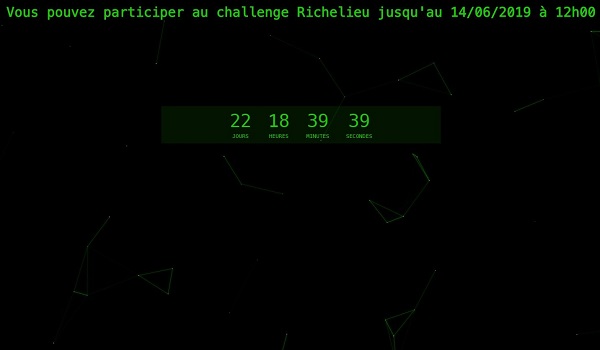

Pour relever ce défi, il suffit de se connecter au site « https://www.challengecybersec.fr/« . Mais une page monochrome (noir et vert) s’affiche. Un message situé au-dessus d’un compte à rebours précise que l’on peut « participer au challenge Richelieu jusqu’au 14/06/2019 à 12h00 ». Et… c’est tout.

Enfin presque. Car il est possible d’obtenir un second message qui dit ceci : « L’histoire de la cryptologie serait incomplète sans citer Richelieu qui, dès 1624, sut recruter les meilleurs spécialistes en mathématiques. Il a ainsi pu fonder, par la suite, ce qui est considéré aujourd’hui comme l’un des tout premiers bureaux du chiffre en Europe. Lors du siège de La Rochelle (1627-1628), la cryptanalyse des messages des Huguenots lui permit d’anticiper l’arrivée des Anglais venus aider ces derniers par la mer. En octobre 1628, la ville finira par capituler sans condition. »

Il suffit donc aux « as » de l’informatique et aux cryptanalystes en herbe de creuser un peu pour aller plus loin…

Ce genre de défi n’est pas inédit. Au Royaume-Uni, le GCHQ en avait organisé un afin de défier des recrues potentielles. L’Agence nationale pour la sécurité des systèmes d’information [ANSSI] est aussi coutumière du fait. Enfin, en décembre dernier, la DGSE avait lancé, en partenariat avec Centrale et Supelec, un challenge ayant réuni des élèves de 28 écoles pour des épreuves liées à ses missions.