Les pirates chinois à l’assaut du cyberespace

Le dernier rapport remis au Congrès américain en novembre dernier par l’US-China Economic and Security Review Commission, chargée depuis 2000 d’analyser les relations économiques entre les deux pays sous l’angle de la sécurité nationale, met en avant le lourd investissement de Pékin dans la « guerre sur Internet ».

Selon la Commission, les progrès de la Chine en la matière lui permettent désormais de maîtriser « des formes de cyber-guerre tellement sophistiquées que les Etats-Unis pourraient être incapables de contrecarrer et même de repérer leurs efforts » d’intrusion dans les systèmes informatiques sensibles. Cette supériorité pourrait jusqu’à « amoindrir la prédominance militaire conventionnelle actuelle » américaine.

Les auteurs de ce document évaluent à 250 le nombre de groupes de pirates informatiques opérant à partir de la Chine, qui seraient « tolérés, et même encouragés par le gouvernement (ndlr: chinois) pour pénétrer et perturber les réseaux ».

Les exemples d’intrusions dans des réseaux informatiques gouvernementaux attribuées à des pirates chinois ne manquent pas. En 2002, les autorités américaines avaient détecté plusieurs attaques, appelées « Titan Rain » contre des systèmes militaires. Plus récemment, en 2007, les Chinois avaient une nouvelle fois été mis en cause pour le piratage du système informatique du Pentagone. Le ministère français de la Défense n’avait d’ailleurs pas échappé à ces tentatives d’intrusions et d’espionnage informatique. En janvier 2008, la Corée du Sud indiquait que ses militaires étaient la cible d’une attaque réalisée à l’aide d’un cheval de Troie, censé voler des informations sensibles. A l’époque, Séoul avait désigné Pékin comme coupable.

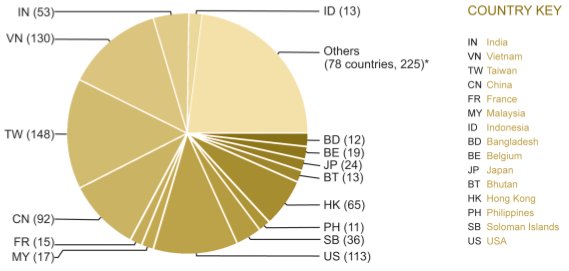

Le dernier élément en date, à charge contre les pirates chinois, est le rapport publié par des chercheurs de l’Université de Toronto (Canada) qui ont mis en évidence l’existence d’un vaste réseau de cyberespionnage, baptisé « Ghostnet » et basé en Chine. Ainsi, selon le documents, ces pirates auraient infecté, avec un cheval de Troie, près de 1.295 ordinateurs dans 103 pays. Une fois qu’il est clandestinement installé sur une machine, ce type de programme – ou malware – permet de collecter des données confidentielles.

Au départ, il s’agissait d’enquêter sur le cyberespionnage dont l’opposition tibétaine en exil s’estimait victime. « Les systèmes informatiques tibétains que nous avons examinés faisaient l’objet de multiples infiltrations qui permettaient aux agresseurs un accès sans précédent à des informations potententiellement sensibles » ont affirmé les universitaires canadiens. Bien évidemment, plus le nombre d’ordinateurs infectés est important, plus grande est la masse de renseignements recueillis, ce qui donne une idée de l’ampleur du réseau « Ghostnet ».

« Jusqu’à 30% des hôtes infectés sont considérés comme des cibles de grande valeur, parmi lesquelles des ministères des Affaires étrangères, des ambassades, des organisations internationales, des nouveaux médias et des ONG » ont également fait valoir les auteurs du rapport, qui se refusent à désigner le gouvernement chinois comme étant l’instigateur de ce vaste système d’espionnage.

« Les chiffres peuvent donner une explication différente, la Chine a la population Internet la plus large du monde. Le nombre de jeunes chinois en ligne peut plus qu’expliquer l’augmentation de logiciels nuisibles » expliquent-ils même si Ghostnet semble s’intéresser plus particulièrement aux gouvernements asiatiques et à l’opposition tibétaine en exil.

Cela étant, « cette affaire doit nous servir de signal d’alarme. Il existe un potentiel de failles significatives dans la sécurité informatique. Les communautés de professionnels dans ce domaine, tout comme les unités de force de police, doivent y mettre un terme rapidement » ont-il aussi prévenu.

Photo : le nombre d’ordinateurs touchés par pays