Selon un rapport, les systèmes d’armes américains sont trop vulnérables au risque d’attaques informatiques

Pour ses opérations dans le cyber-espace, le Pentagone dispose d’un commandement dédié, l’US Cyber Command, lequel fédère les activités des structures mises en place par chaque branche des forces armées américaines (à l’exception de l’US Coast Guard). Cette organisation est devenue opérationnelle en 2010. Aussi, l’on pourrait penser que les États-Unis ont un coup d’avance dans ce domaine. Et les révélations sur les pratiques de la National Security Agency [NSA] ainsi que la communication au sujet de leurs moyens informatiques offensifs ne peuvent que conforter cette opinion.

Cependant, un rapport [.pdf] du Government Accountability Office, l’équivalent de la Cour des comptes, à la différence qu’il dépend du Congrès, vient relativiser les capacités des forces américaines en matière de cybersécurité. Cela étant, l’on pouvait s’en douter un peu étant donné que plusieurs affaires de vol de données ont eu lieu ces dernières années, notamment avec des intrusions dans les réseaux du Pentagone et, parfois de ses fournisseurs.

Ainsi, récemment, 614 giga-octets de données confidentelles relatives à plusieurs programmes d’armement conduits par l’US Navy, en particulier dans le domaine de la lutte sous-marine, ont été dérobés vraisemblablement par des pirates informatiques chinois.

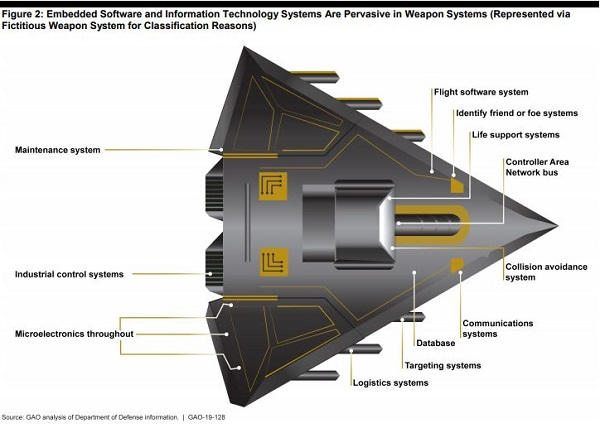

Mais tel n’est pas le sujet du rapport que vient de publier le GAO. Ce dernier a en effet mis en avant la vulnérabilité des équipements et des armements utilisés par les forces américaines face au risque d’attaques informatiques. Et ils le sont d’autant plus qu’ils sont de plus en plus connectés, utilisant des logiciels comportant des dizaines de millions de lignes de code, comme c’est la cas pour le système ALIS [Automatic Logistics Information System] de l’avion de combat F-35 ou encore pour les systèmes de combat des navires de surface et autres sous-marins.

Si elles permettent de gagner en efficacité, ces technologies numériques peuvent accroître la vulnérabilité d’une force armée, faute de moyens adéquats pour les protéger contre des attaques informatiques.

Or, selon le GAO, le Pentagone a tardé à en prendre conscience. Il « commence tout juste à réaliser l’étendue des vulnérabilités », souligne-t-il. Sans préciser les armements concernés, afin de ne pas encourager d’éventuels assaillants, le rapport indique que des spécialistes du Pentagone, tenant le rôle de « pirates informatiques », ont facilement réussi à prendre le contrôle de systèmes d’armes, tout en utilisant des outils et de techniques simples.

« Dans un cas, il n’a fallu qu’une heure à une équipe de deux personnes pour pénétrer dans le système informatique d’un armement et une journée pour en contrôler entièrement le fonctionnement », affirme le GAO.

Tout aussi grave : lors d’un exercice, les testeurs ont réussi à prendre le contrôle d’un système, à voir en temps réel les données manipulées par les opérateurs et à y introduire une sorte de rançongiciel demandant à ces derniers d’introduire une pièce de monnaie pour pouvoir continuer leur travail.

Toujours d’après le rapport, en l’état actuel des choses, il est possible à des assaillants d’activer ou de désactiver une arme, d’affecter le ciblage des missiles, de changer les niveaux d’oxygène et, évidemment, de manipuler les données qui apparaissent sur les écrans d’un état-major.

Le Pentagone « ne connait pas l’étendue des vulnérabilités de ses systèmes d’armement parce que, pour un certain nombre de raisons, la portée et la sophistication des tests ont été limitées », déplore le GAO.

Certes, les forces armées américaines ont pris conscience de la gravité de cette menace. Seulement, en dépit des annonces faites sur l’augmentation des effectifs de l’US Cyber Command, elles ont du mal à recruter des experts informatiques, face à la concurrence du secteur privé, qui propose des emplois bien mieux rémunérés.

Ce rapport du GAO a été publié alors que les États-Unis ont annoncé, la semaine passée, qu’ils mettraient leurs moyens de cyberdéfense à la disposition de l’Otan.

« Si les États-Unis s’engageaient dans des cyberopérations offensives et défensives au bénéfice de leurs alliés, ils garderont le contrôle de leurs personnels et de leurs capacités », avait toutefois précisé Katie Wheelbarger, secrétaire principale adjointe à la défense pour les affaires de sécurité internationale.